Millones de llaves de Toyota, Hyundai y Kia pueden ser copiadas en segundos

Tan solo basta un lector de menos de 100 euros para copiar y reproducir las llaves de millones de coches Hyundai, Toyota y Kia.

Millones de coches de las marcas Toyota, Hyundai y Kia pueden ser hackeados: sus llaves pueden ser copiadas, por lo que permitiría a un intruso hacerse con una copia con la que abrir los vehículos en cualquier momento. De acuerdo con los investigadores de la Universidad KU Leuven (Bélgica) y de la Universidad de Birmingham (Reino Unido), y tal y como informa Wired, cualquiera de estos coches sería vulnerable al secuestro mediante este nuevo método de copiado de llave.

A pesar de que copiar llaves tradicionales es algo relativamente sencillo si tienes la llave original, no lo es tanto con las llaves electrónicas con chips: no basta con tener la llave en nuestra posición, pues ni aún así seríamos capaces de copiar la llave; el sistema de seguridad del coche detectaría que no estamos usando una original. Pero esa es solo la teoría: este sistema ha sido vulnerado.

Qué coches están afectados

En concreto, un hacker podría usar un dispositivo lector/transmisor RFID Proxmark, algo que podemos comprar en Amazon por en torno a 70 euros, y, pasándolo cerca de la llave original, seríamos capaces de copiar su contenido. De esta forma, se engañaría al vehículo haciéndole creer que tenemos la llave original.

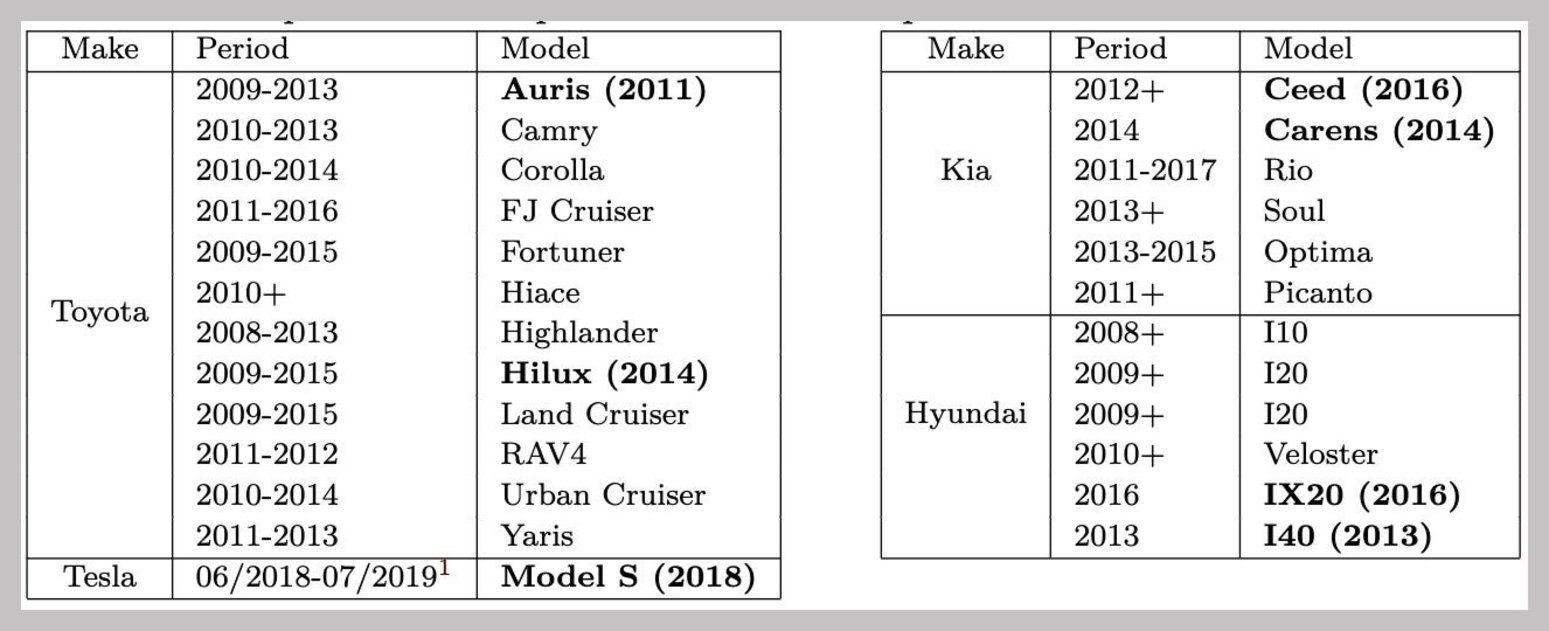

Estos coches, que usan el cifrado DST80 de Texas Instruments, proporcionan la información necesaria para que esto ocurra si leemos la información que contiene en su interior con uno de estos potentes lectores. Dentro de la lista de estos vehículos encontramos el Toyota Auris (2011), Toyota Hilux (2014), Kia Ceed (2016), Kia Carens (2014), Hyundai IX20 (2016), Hyundai IX40 (2013) y Tesla Model S (2018).

Modelos de coche (en negrita) de Hyundai, Toyota y Kia cuyas llaves con chip pueden ser copiadas | <a href="https://www.wired.com/story/hackers-can-clone-millions-of-toyota-hyundai-kia-keys/" rel="nofollow" target="_BLANK">Wired</a>

No obstante, el caso de Tesla fue publicado con anterioridad (fue viral, de hecho) y la marca ya ha lanzado una actualización, por lo que el fallo ya no está presente. Fue la misma universidad belga quien descubrió el fallo y quien lo reportó a la marca norteamericana. Tal y como contamos en su momento, con tan solo 600 dólares erámos capaces de fabricar un dispositivo capaz de copiar llaves de Tesla. No obstante Tesla reaccionó rápido y fueron capaces de sacar una actualización.

Las llaves de Hyundai y Kia, en concreto, usan una llave de cifrado de 24 bits. De acuerdo con uno de los profesores investigadores, eso es un completo error, pues esa cantidad de bits puede ser determinada mediante apenas milisegundos. No obstante, no se ha detallado qué método se ha usado. Es decir, que si una persona decide comprar el dispositivo necesario, no podría copiar la llave puesto que no conoce el procedimiento.

Veinticuatro bits son un par de milisegundos en una computadora portátil

También debemos destacar algo: debemos tener acceso a la llave o, al menos, estar muy cerca de ellas. En concreto, el lector RFID debe hacer contacto con ella. Por lo tanto, no esperemos que nuestro coche pueda ser robado simplemente porque hayamos abierto el coche junto a una persona. La llave y el lector tendrían que estar separados a una distancia máxima de 5 centímetros.

Una vez con la llave copiada, se puede eliminar el inmovilizador, el sistema capaz de detectar si hay una llave genuina original alrededor del coche, permitiendo arrancarlo. Pero aún así no es tan sencillo: no podemos introducir la llave copiada en la ranura de la llave, simplemente. Una vez el hacker esté dentro del coche, no obstante, tendrá que usar métodos mecánicos para robar el coche.

Qué hacer si tenemos uno de estos coches

Si tienes alguno de estos modelos de coche, puedes evitar que esto ocurra. Primero, puedes asegurarte de que llevas la llave siempre contigo y donde nadie tenga acceso a ella. Recordemos que este método de hackeo se basa en la proximidad: si esa persona no tiene acceso a tu llave, es imposible llevar a cabo el resto del proceso. De hecho, esta es la recomendación de Hyundai.

Usar un antirrobo en el coche y llevar la llave siempre encima, la única seguridad para evitar este hackeo

Y, aún cuando nuestra llave ha sido copiada, el atacante no podría hacer absolutamente nada si usamos sistemas de bloqueos mecánicos, como el bloqueador de volante. Cualquier sistema mecánico antirrobo serviría para liberarnos de este ataque, aún cuando el hacker se encuentre dentro del coche.

En el caso de Tesla esto fallo fue muy sencillo de realizar, puesto que es un coche inteligente que recibe actualizaciones. No es así, en cambio, en el resto de marcas involucradas. Aún está por ver, por lo tanto, cómo deciden arreglar este problema. Una opción podría ser llamar a actualizar el software del vehículo a todos aquellos dueños.

De acuerdo con Wired, quien contactó tanto a los fabricantes como a Texas Instruments, ni la compañía de cifrado ni Kia contestaron. Hyundai, en cambio, afirmó que «continúa monitoreando el campo en busca de exploits recientes y [realiza] esfuerzos significativos para mantenerse por delante de los posibles atacantes». No obstante, tranquilizó el medio estadounidense afirmando que ninguno de los vehículos afectados de su marca se vende en los Estados Unidos.

Por su parte, Toyota contestó que «la vulnerabilidad descrita se aplica a los modelos más antiguos, ya que los modelos actuales tienen una configuración diferente [...] esta vulnerabilidad constituye un bajo riesgo para los clientes, ya que la metodología requiere tanto el acceso a la clave física como a un dispositivo altamente especializado que no está comúnmente disponible en el mercado». En cambio, los investigadores no están de acuerdo, afirmando que ningún punto del hackeo requiere hardware que no estuviera fácilmente disponible.

Este artículo sugiere de forma objetiva e independiente productos y servicios que pueden ser de interés para los lectores. Cuando el usuario realiza una compra a través de los enlaces específicos que aparecen en esta noticia, Urban Tecno percibe una comisión. Únete al canal de chollos de Urban Tecno para enterarte de las mejores ofertas antes que nadie.