Publicaciones Recientes

Mitigar ataques DDoS en un servidor web usando Fail2ban

Te pueden estar espiando con la cámara de tu Android y que no te estés dando cuenta

Realizar copias de seguridad completas sin necesidad de root

Por qué Whatsapp podría prohibirnos su servicio

Por qué se pueden recuperar archivos borrados

Cómo averiguar la ubicación de un usuario de Whatsapp

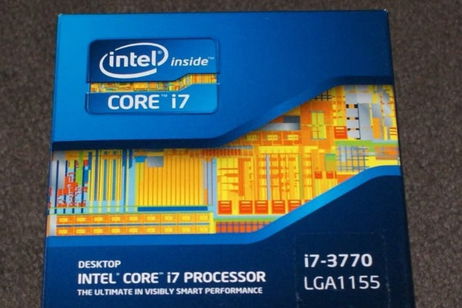

Cómo identificar el tipo de procesador Intel Core

Uno de los aspectos mas importantes que debemos tener en cuenta al momento de adquirir un ordenador portátil, es el tipo de procesador que esta posee. Para esto debemos estar en condiciones de poder identificar de que generación es el procesador que tiene el prospecto que analizamos. La cuarta gener

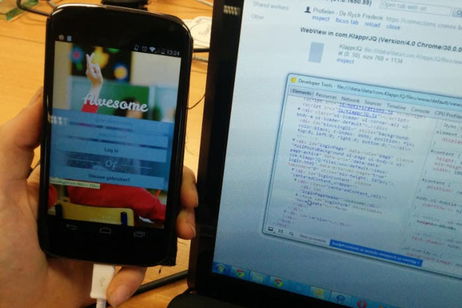

Depurar aplicaciones web con Chrome en Android

Como ya sabemos la experiencia del usuario en las aplicaciones web en un ordenador siempre será diferente en un dispositivo móvil. Las herramientas de desarrollo de Chrome nos permiten examinar, depurar y analizar la experiencia en el dispositivo, lo que significa que podemos utilizar dichas herrami

Dónde se guardan los apk de las aplicaciones que instalamos

Para gente que quiere cambiar su móvil, o que simplemente por curiosidad desea saber donde se guardan los archivos de instalación de sus aplicaciones, mostraremos donde y como encontrarlos fácilmente.

Cómo realizar ataques de fuerza bruta con diccionarios

Cómo instalar paquetes .rpm en Debian

Cómo encontrar dispositivos conectados a Internet con Shodan

Realizar búsquedas especiales con Google

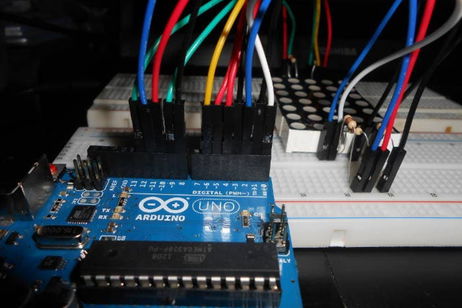

Instalando y conectando Arduino

Automatizando ataques de inyección de SQL

Identifica si tu Android esta infectado

Ingeniería inversa en aplicaciones Android

Conozcamos más de la familia Arduino

Convierte tu Android en una navaja suiza de la seguridad informática

Te puede interesar

Cómo comenzar con Arduino

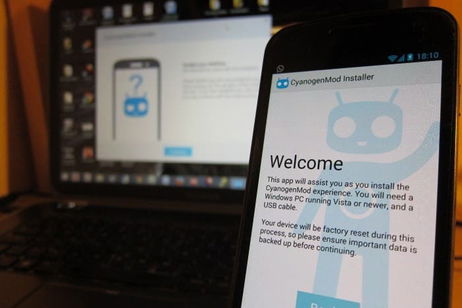

Cómo resolver el error de la última OTA de CyanogenMod para el S3 y S4

Como reutilizar el monitor de una portátil en mal estado

Libera espacio en Debian o derivados con apt-get

Unbrick para dispositivos Samsung utilizando USB JIG

Protege tu identidad cuando navegas en Android

Cómo hackear con tu Android

Hablamos de dSploit, una herramienta modular de las más completas para realizar ataques, obtener información y buscar vulnerabilidades en equipos que estén conectados en la misma red desde nuestro dispositivo Android o desde cualquier terminal que posea un procesador ARM, debe tener privilegios de r

Monta tu propio media center por menos de 80 euros

Por eso necesitaremos de una Raspberry Pi, esa mini-pc que a cautivado a muchos desarrolladores de prototipos a nivel mundial y que cuenta una salida HDMI en 1080p y otra salida de video analogica RCA, lo cual nos permite también utilizar nuestros televisores antiguos como monitores, el modelo B cue