Así puedes saber si tu router Asus es uno de los hackeados por estos piratas informáticos chinos

Te contamos cómo un ataque silencioso ha infectado modelos ya descatalogados, dando a los atacantes control total de los dispositivos sin que los usuarios lo sospechen

Miles de routers Asus han pasado a manos de un grupo de piratas informáticos, que se sospecha que podría estar vinculado con el gobierno de China. El hallazgo, confirmado por investigadores de la compañía SecurityScorecard, nos pinta un escenario muy inquietante: dispositivos privados convertidos en espías de una infraestructura clandestina. El ataque ha sido bautizado como WrtHug y se centra en modelos descatalogados, que ya no reciben parches de seguridad.

Miles de routers Asus convertidos en una red de espionaje digital

Estamos, por tanto, ante una operación planificada con un objetivo concreto: crear una red encubierta usando dispositivos vulnerables. Este tipo de redes suelen utilizarse para que los hackers puedan moverse por sistemas ajenos sin ser detectados, con el fin de recopilar información y camuflar la procedencia de cada conexión. Aquí la clave es pasar desapercibido.

De entre todas las zonas del planeta con dispositivos comprometidos, los focos más importantes se han encontrado en Taiwán. Después, en concentraciones menores habría que visitar Corea del Sur, Japón, Hong Kong, Rusia, Europa central y Estados Unidos. Por tanto, como puedes comprobar este no es un fenómeno aislado. Sabemos, que en 2021, Francia alertó de que el grupo APT31, uno de los más activos de China, había usado routers infectados en una campaña de reconocimiento a gran escala.

La pregunta que muchos se planean es: ¿por qué routers de consumo? La respuesta es sencilla: estos dispositivos son ideales como escondite. Hablamos de equipos baratos, que funcionan con variantes de Linux que permiten ejecutar malware sin levantar sospechas y que suelen operar en segundo plano. Cuando un atacante usa uno de estos aparatos para conectarse, su tráfico parece proceder de un equipo legítimo, lo que en la práctica es como infiltrar a un espía con un pasaporte perfectamente sellado.

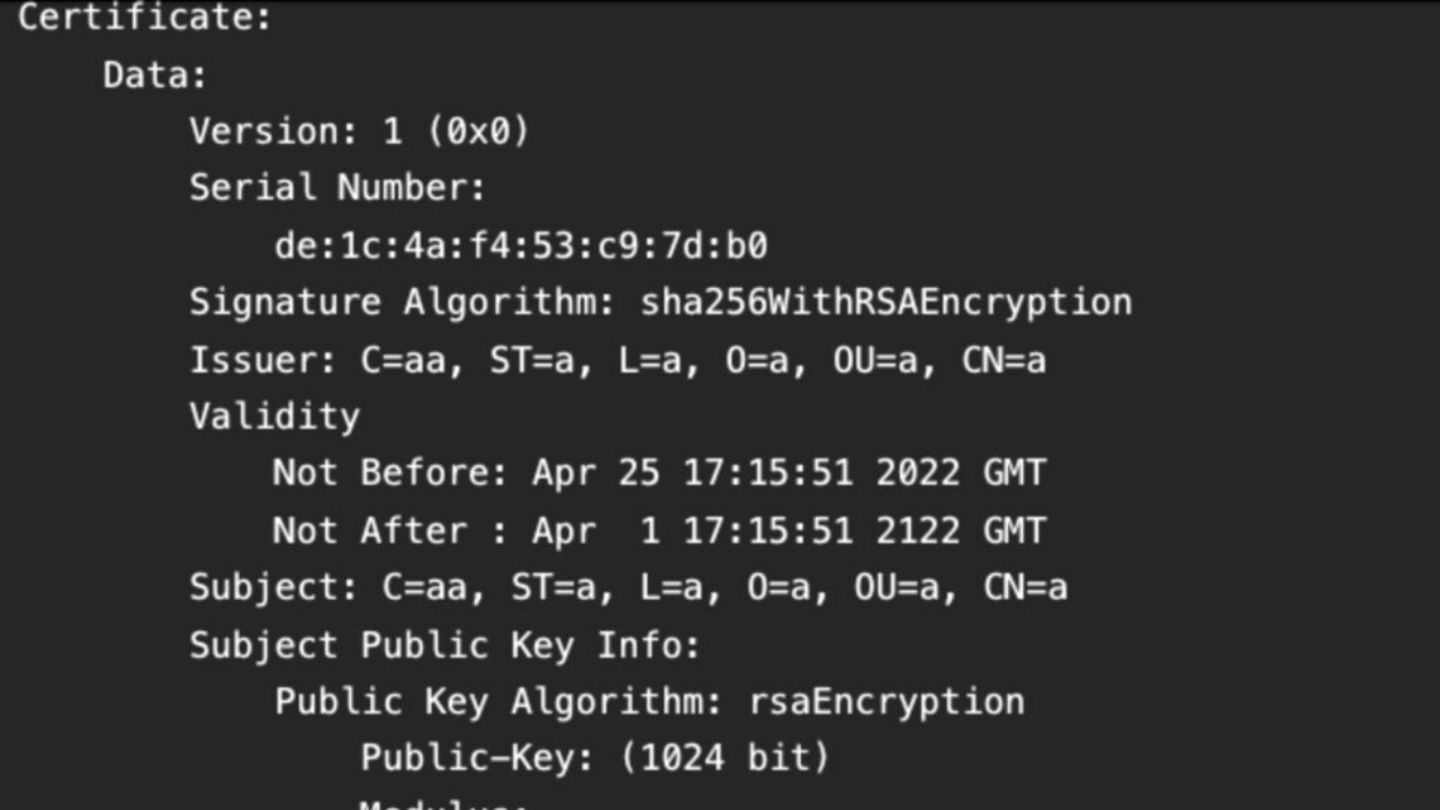

El proceso de infección de WrtHug explota una costumbre peligrosa: aceptar certificados digitales sin pensar. Cuando el router inicia el ataque, aparece un cuadro pidiendo aprobar un certificado autofirmado. Muchos usuarios aceptan de manera automática, con lo que validan el proceso. En este caso, se sabe que el certificado es fraudulento ya que caduca en el año 2122 y en lugar de indicar datos reales, como el nombre de la organización, el país o la ciudad, todos esos campos aparecen rellenados con la letra "a".

Se sabe que los modelos infectados son: Asus Wireless Router 4G-AC55U, Asus Wireless Router 4G-AC860U, Asus Wireless Router DSL-AC68U, Asus Wireless Router GT-AC5300, Asus Wireless Router GT-AX11000, Asus Wireless Router RT-AC1200HP, Asus Wireless Router RT-AC1300GPLUS y Asus Wireless Router RT-AC1300UHP. Ahora bien, ¿cómo se puede comprobar si tu dispositivo se ha visto comprometido? Te lo explicamos de la manera más sencilla posible.

Imagen de un certificado fraudulento en el esquema WrtHug

Lo primero que tienes que hacer es conectarte al router. Abre el navegador y escribe la dirección del router, 192.168.1.1 o 192.168.0.1. Después, inicia sesión con tu usuario y contraseña, que si nunca los han cambiado suelen ser admin/admin o admin/password. Forzando la versión https, es decir incluyendo la "s" en la parte de "http", el navegador mostrará el certificado. Si te sale un mensaje de conexión no segura o que el certificado no está firmado, pulsa en más información, detalles o ver certificado, dependiendo del navegador que utilices.

Ahora es cuando tendrás que comprobar los datos del certificado. Si tu router está infectado por WrtHug, el certificado caducará en 2122, algo que es imposible en uno auténtico, y verás los campos rellenados con la letra "a". La solución es cambiar de router si te has visto afectado, aunque en España esto es algo complicado. Pero, siempre existe la posibilidad.

Aquí la moraleja es clara: seguir utilizar routers sin actualizaciones es un gran riesgo. Tener modelos que reciban parches y comprender cómo funcionan una defensa básica frente a los intrusos digitales. Vivimos en una era donde un aparato que nos debería abrir la puerta al mundo de Internet, es, en realidad, el acceso oculto a un submundo de fraudes y engaños. La información, como siempre, es una de las armas más poderosas que tenemos.